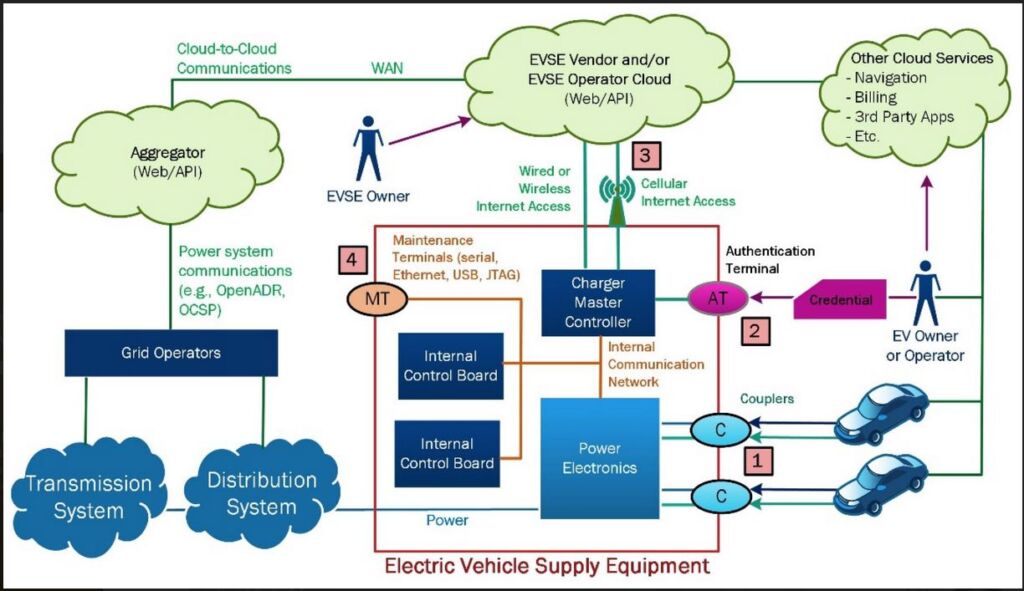

Wnioski wynikające z analizy zespołu ekspertów Sandii niedawno zostały opublikowane wraz z podsumowaniem w czasopiśmie Energies. Przedstawiono w nich ekosystem komunikacji pojazdów elektrycznych z komponentami EVSE i podmiotami zewnętrznymi. Ekspercie wyodrębniali w nich cztery obszary, które reprezentują wektory potencjalnego ataku, którego efekty mogą wpłynąć na operacje EVSE. Są to: złącza EV(obszar nr 1); terminale użytkownika(nr 2); połączenia internetowe (nr 3); terminale zabezpieczające przed fizycznym dostępem lub demontażem (nr 4).

Kilka słabych punktów infrastruktury ładowania

Infrastruktura do ładowania pojazdów elektrycznych ma kilka słabych punktów, począwszy od zbierania informacji o kartach kredytowych — tak jak w przypadku konwencjonalnych dystrybutorów prądu lub bankomatów — po wykorzystywanie serwerów w chmurze do przejmowania kontroli nad całą siecią ładowarek pojazdów elektrycznych.

– Koncentrujemy się na większym wpływie na infrastrukturę krytyczną, ponieważ coraz bardziej elektryzujemy branżę transportową. Badaliśmy potencjalny wpływ na sieć energetyczną. Ponadto, gdy m. in. policja i inne instytucje rządowe rozważają przejście na pojazdy elektryczne, zastanawialiśmy się, w jaki sposób brak możliwości ładowania pojazdów może wpłynąć na działalność – tłumaczy Jay Johnson z Sandia National Laboratories.

Zespół przyjrzał się kilku „punktom wejścia”, w tym połączeniom pojazd-ładowarka, komunikacji bezprzewodowej, interfejsom operatora pojazdu elektrycznego, usługom w chmurze i portom konserwacji ładowarki. Zbadane zostały konwencjonalne ładowarki AC, szybkie ładowarki DC i ultraszybkie ładowarki.

Uwaga na zmianę ceny ładowania!

Wykazano kilka luk w zabezpieczeniach każdego interfejsu. Na przykład komunikacja między pojazdem a ładowarką może zostać przechwycona, a sesje ładowania zakończone z odległości większej niż 50 metrów. Interfejsy właścicieli pojazdów elektrycznych były głównie narażone na wyłudzanie prywatnych informacji lub zmianę cen za ładowanie. Większość ładowarek do pojazdów elektrycznych korzysta z tzw. „zapór” aby oddzielić się od Internetu w celu zabezpieczenia danych. Jednak naukowcy odkryli, że niektóre systemy tego nie robią. Ponadto część systemów było podatne na złośliwe aktualizacje oprogramowania układowego.

– Znaleźliśmy wiele raportów dotyczących portów konserwacyjnych Wi-Fi, USB lub Ethernet ładowarki, umożliwiających rekonfigurację systemu. Lokalny dostęp mógłby umożliwić hakerom przeskoczenie z jednej ładowarki do całej sieci ładowarek za pośrednictwem chmury – powiedział Johnson.

Ograniczyć możliwość nadużycia

W opracowaniu zaproponowano kilka poprawek i zmian, które sprawią, że infrastruktura ładowania pojazdów elektrycznych (m. in. w USA) będzie mniej podatna na nadużycia.

Obejmują one wzmocnienie uwierzytelniania i autoryzacji właściciela pojazdu elektrycznego, na przykład za pomocą infrastruktury klucza publicznego typu „podłącz i ładuj”. Zalecili również usunięcie nieużywanych portów i usług dostępu do ładowarki oraz dodanie alarmów lub alertów, aby powiadamiać firmy zajmujące się ładowaniem o zmianach w ładowarce, na przykład o otwarciu skrzynki ładowarki.

Ważne wsparcie instytucji rządowych

W przypadku chmury zalecono dodanie sieciowych systemów wykrywania włamań i aktualizacji oprogramowania sprzętowego podpisujących kod, aby udowodnić, że aktualizacja jest autentyczna i niezmodyfikowana przed zainstalowaniem. Sandia opracowała także dokument zawierający najlepsze praktyki dla branży ładowania.

– Rząd może powiedzieć „produkuj bezpieczne ładowarki do pojazdów elektrycznych”, ale firmy zorientowane na budżet nie zawsze wybierają najbardziej bezpieczne wdrożenia cybernetyczne. Zamiast tego poszczególne rządy mogą bezpośrednio wspierać branżę, dostarczając poprawki, porady, standardy i najlepsze praktyki. Nie można tworzyć rozwiązań, jeśli nie rozumie się stanu branży. I tu pojawia się nasz projekt; przeprowadziliśmy badania, aby dowiedzieć się, gdzie jesteśmy i jakie luki można byłoby naprawić najszybciej i najskuteczniej – podsumował Brian Wright, ekspert Sandia ds. cyberbezpieczeństwa w projekcie.